Técnicas que os hackers usam para roubar senhas

Os hackers nos dias de hoje, têm cada vez mais desenvolvido algoritmos sofisticados que podem acelerar o processo na hora de descobrir senhas de um determinado alvo. Então, se você for um deles, vejas as principais técnicas usadas pelos os hackers. Objetivo desse artigo é discutir algumas técnicas de quebra de senha usada por hackers para invadir nossa conta.

Vale ressaltar que existem inúmeras formas de se obter senhas de uma vitima, mas essas técnicas que vamos apresentar aqui são as mais usadas. Então, você saberá como se proteger da melhor forma.

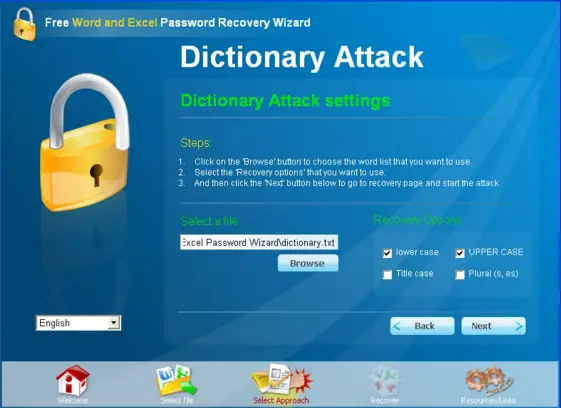

Dictionary Attack (Ataque de dicionário)

Um ataque de dicionário é baseado em tentar todas as sequencias de caracteres em uma lista pré-estabelecida por um script ou programa, normalmente derivada de uma lista de palavras que o hacker usa baseado em possibilidades de login e senha que um usuário poderia usar. Diferente do ataque de força bruta, onde uma grande parte do espaço da chave é pesquisada sistematicamente, um ataque de dicionário tenta apenas as possibilidades que são consideradas mais propensas a ter sucesso. Dicionário de ataques muitas vezes bem sucedidos, porque muitas pessoas têm uma tendência a escolher senhas curtas que são palavras comuns ou senhas comuns, ou variantes simples obtidas, por exemplo, escolhendo datas de nascimento, nome do pai e mãe e números de telefones. A única forma de você está evitando este tipo de ataque é escolhendo uma senha forte, de preferência com números e letras e no mínimo uma palavra maiúscula. Difícil né?

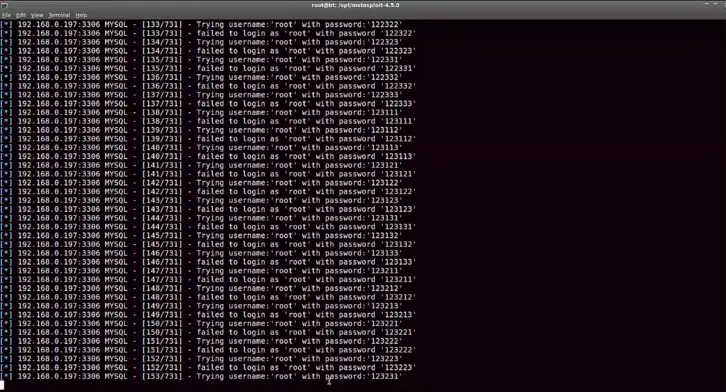

Brute Force Attack (Ataque de força bruta)

Em criptografia, um ataque de força bruta, ou busca exaustiva de chave, é um ataque criptoanalítico que pode, em teoria, ser usado contra quaisquer dados criptografados (exceto para dados criptografados de uma maneira segura na teoria da informação). Tal tipo de ataque pode ser usado quando não é possível tomar vantagem de outras fraquezas em um sistema de criptografia (se existir) que tornariam a tarefa mais fácil. Ele consiste de verificação sistemática de todas as possíveis chaves e senhas até que as corretas sejam encontradas. No pior dos casos, isto envolveria percorrer todo o espaço de busca.

A seleção de um tamanho de chave apropriado depende de possibilidade prática de fazer um ataque de força bruta. Ao ofuscar o dado a ser codificados, ataques de força bruta se tornam menos efetivos, sendo mais difícil determinar o sucesso da busca utilizado por analistas de vulnerabilidade. Esse tipo de ataque geralmente é mais usado em servidores WEB. Mas não se surpreenda se essa técnica for usada para tentar hacker redes social, mais uma vez nos do ARQUIVO TI, recomendamos que usem senhas fortes de preferência acima de 10 caracteres.

Phishing (Pesca)

Em computação, phishing, termo oriundo do inglês (fishing) que quer dizer pesca, é uma forma de fraude eletrônica, caracterizada por tentativas de adquirir dados pessoais de diversos tipos; senhas, dados financeiros como número de cartões de crédito e outros dados pessoais. O ato consiste em um fraudador se fazer passar por uma pessoa ou empresa confiável enviando uma comunicação eletrônica oficial. Isto ocorre de várias maneiras, principalmente por email, mensagem instantânea, SMS, entre outros. Como o nome propõe (Phishing), é uma tentativa de um fraudador tentar “pescar” informações pessoais de usuários desavisados ou inexperientes. Segundo uma pesquisa da multinacional americana Intel, 97% dos internautas de todo o mundo não sabem identificar um ataque de phishing. O teste foi realizado através de um e-mail enviado com conteúdo malicioso e apenas 3% dos usuários identificaram a fraude. A gente recomenda sempre acessar paginas com o protoco “HTTPS:” que é o mais usado por empresas como bancos e lojas virtuais e é seguro.

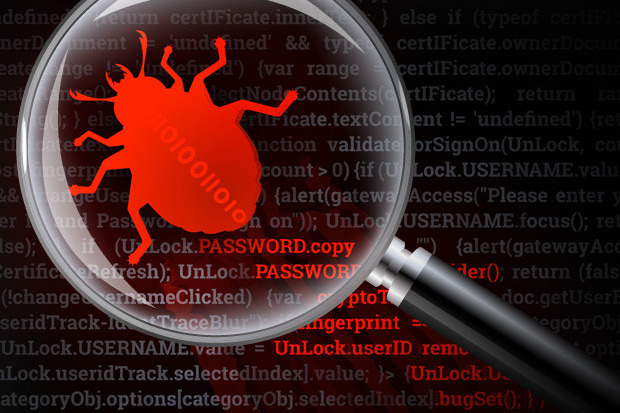

Malwares

É um software destinado a infiltrar-se em um sistema de computador alheio de forma ilícita, com o intuito de causar alguns danos, alterações ou roubo de informações (confidenciais ou não). Ele pode aparecer na forma de código executável, scripts de conteúdo ativo, e outros softwares. “Malware” é um termo geral utilizado para se referir a uma variedade de formas de software hostil ou intruso. O termo badwares é às vezes utilizado e confundido com softwares prejudiciais não intencionais. A melhor forma de se prevenir é usar um bom antivírus, não sair clicando em tudo que ver.

SocialEngineer (Engenharia social)

A engenharia social, no contexto de segurança da informação, refere-se à manipulação psicológica de pessoas para a execução de ações ou divulgar informações confidenciais. Este é um termo que descreve um tipo psicotécnico de intrusão que depende fortemente de interação humana e envolve enganar outras pessoas para quebrar procedimentos de segurança. Um ataque clássico na engenharia social é quando uma pessoa se passa por um alto nível profissional dentro das organizações e diz que o mesmo possui problemas urgentes de acesso ao sistema, conseguindo assim o acesso a locais restritos.

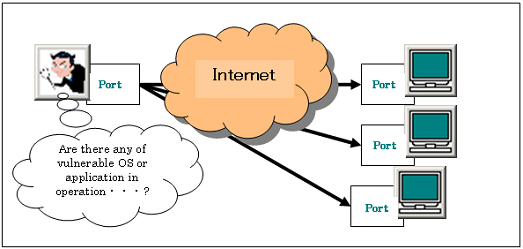

Port Scan Attack (Scanner de Porta)

Um port scanner (scanner de porta) são ferramentas com o objetivo de mapear as portas TCP e UDP. Neste teste ele identifica o status das portas, se estão fechadas, escutando ou abertas. Pode-se explicitar o range de portas que o aplicativo irá scanear, por ex: 25 a 80. Geralmente, os port scanners são usados por pessoas mal intencionadas para identificar portas abertas e planejar invasões. Pode também ser usado também por empresas de segurança para análise de vulnerabilidades (pen test). Um dos port scanners mais conhecidos é o nmap.

Conclusão:

Mesmo se você usar todos os métodos de segurança possíveis é certo que há, pelo menos, uma brecha que pode ser explorada. A melhor maneira de se proteger ainda está em navegar com segurança e cuidado na internet, muitas vezes as coisas não são o que parecem ser, e atenção é sempre uma forma importante e muito eficaz para evitar problemas mais sérios.